Các website này bị tấn công khai thác lỗ hổng bảo mật, cài cắm backlink dẫn đến nguy cơ các website và phần mềm ứng dụng bị tấn công bởi mã độc hoặc hiển thị các nội dung không phù hợp trên các Cổng thông tin điện tử của các cơ quan Nhà nước. Sự việc này sẽ trở nên rất nguy hiểm và nghiêm trọng nếu bị lợi dụng để đăng tải, phát tán những nội dung xấu độc, xuyên tạc về chủ quyền, chủ trương của Đảng và chính sách, pháp luật của Nhà nước.

Backlink là gì?

Backlink, còn được biết với các thuật ngữ như incoming link, inbound link, inlink, và inward link,… Là những liên kết điều hướng từ các website khác tới website của đơn vị chủ quản. Backlink xấu là những liên kết trỏ về website không có tác dụng hoặc gây ra tác động tiêu cực. Website khi nhận được các link này đều sẽ bị google đánh giá thấp.

|

| Trang Website bị backlink. |

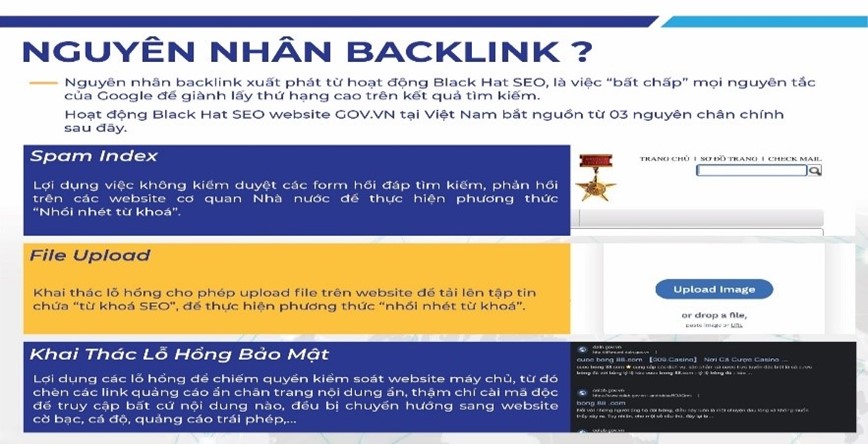

Nguyên nhân:

Backlink xuất phát từ hoạt động Black Hat SEO, là việc "bất chấp" mọi nguyên tắc của Google để giành lấy thứ hạng cao trên kết quả tìm kiếm, bắt nguồn từ 03 nguyên nhân chính sau đây:

Spam Index: Lợi dụng việc không kiểm duyệt các form hồi đáp tìm kiếm, phản hồi trên các website cơ quan Nhà nước để thực hiện phương thức “Nhồi nhét từ khoá”.

File Upload: Khai thác lỗ hổng cho phép upload file trên website để tải lên tập tin chứa “từ khoá SEO”, để thực hiện phương thức “nhồi nhét từ khoá”.

Khai thác lỗ hổng bảo mật: Lợi dụng các lỗ hổng để chiếm quyền kiểm soát website máy chủ, từ đó chèn các link quảng cáo ẩn chân trang nội dung ẩn, thậm chí cài mã độc để truy cập bất cứ nội dung nào, đều bị chuyển hướng sang website cờ bạc, cá độ, quảng cáo trái phép,…

|

| Nguyên nhân để tin tặc khai thác chèn backlink. |

Backlink điều hướng các hoạt động quảng cáo cờ bạc, cá độ bóng đá, tuyền truyền văn hoá phẩm đồi truỵ,… thậm chí là những đường liên kết chứa file tải xuống có mã độc khi trỏ về website gây ra tác động tiêu cực, gây ảnh hưởng nghiêm trọng đến uy tín của các cơ quan nhà nước. Ngoài ra, website đều sẽ bị Google đánh giá thấp và không được hiển thị trên top tìm kiếm. Các đơn vị chủ quản đã xử lý thành công vẫn có nguy cơ bị chèn backlink trở lại, thường do chưa phát hiện hết hoặc chưa khắc phục hết các lỗ hổng bảo mật, backdoor (cửa hậu) cho phép tin tặc xâm nhập lại các máy chủ web.

Cách xử lý backlink:

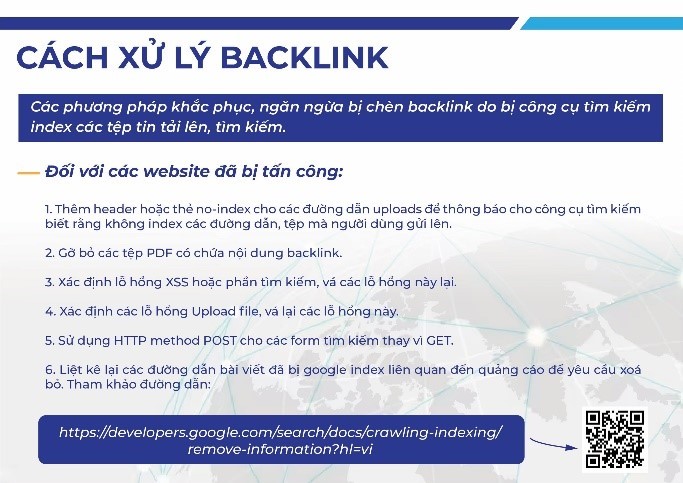

Một là, các phương pháp khắc phục, ngăn ngừa bị chèn backlink do bị công cụ tìm kiếm index các tệp tin tải lên, tìm kiếm

Đối với các website đã bị tấn công:

1. Thêm header hoặc thẻ no-index cho các đường dẫn uploads để thông báo cho công cụ tìm kiếm biết rằng không index các đường dẫn, tệp mà người dùng gửi lên.

2. Gỡ bỏ các tệp PDF có chứa nội dung backlink.

3. Xác định lỗ hồng XSS hoặc phần tìm kiếm, vá các lỗ hổng này lại.

4. Xác định các lỗ hồng Upload file, vá lại các lỗ hồng này.

5. Sử dụng HTTP method POST cho các form tìm kiếm thay vì GET.

6. Liệt kê lại các đường dẫn bài viết đã bị google index liên quan đến quảng cáo để yêu cầu xoá bỏ. Tham khảo đường dẫn: https://developers.google.com/search/docs/crawling-indexing/remove-information?hl=vi

|

| Cách xử lý backlink đối với các website đã bị tấn công do bị công cụ tìm kiếm index các tệp tin tải lên, tìm kiếm. |

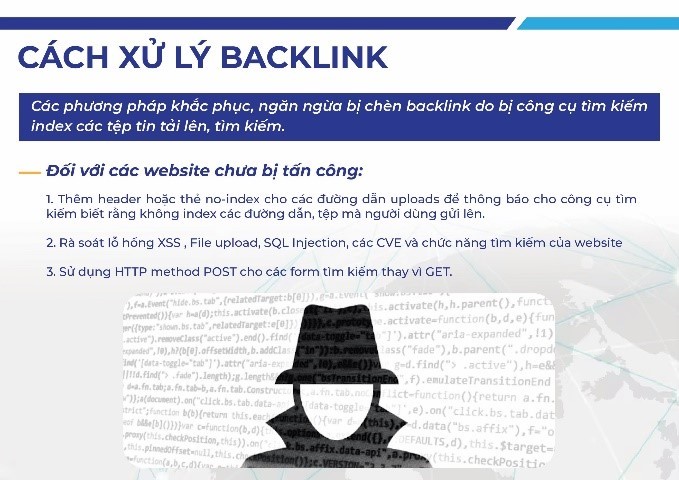

Đối với các website chưa bị tấn công:

1. Thêm header hoặc thẻ no-index cho các đường dẫn uploads để thông báo cho công cụ tìm kiếm biết rằng không index các đường dẫn, tệp mà người dùng gửi lên.

2. Rà soát lỗ hồng XSS, File upload, SQL Injection, các CVE và chức năng tìm kiếm của website

3. Sử dụng HTTP method POST cho các form tìm kiếm thay vì GET.

|

| Cách xử lý backlink đối với các website bị tấn công do bị công cụ tìm kiếm index các tệp tin tải lên, tìm kiếm. |

Hai là, các phương thức khắc phục, ngăn ngừa bị chèn backlink do khai thác lỗ hổng bảo mật

1. Rà quét website chưa bị chèn backlink để xác định các lỗ hồng RCE, SQL-Injection, các CVE nếu có và vá lại các lỗ hổng này.

2. Kiểm tra toàn bộ mã nguồn các trang web có trên máy chủ bị chèn backlink. Đặc biệt chú ý đến các lỗ hồng liên quan đến SQL Injection, Telerik... Hạn chế tối đa việc dùng chung host cho nhiều trang web. Điều này thường là nguyên nhân gây "tái nhiễm" backlink do sau khi làm sạch máy chủ, và lỗ hồng website nhưng hacker vẫn còn đường xâm nhập thông qua lỗ hồng của một website khác cùng được host trên máy chủ đó. đến thời điểm xấu

3. Kiểm tra mã độc trên các module IIS

3.1. Sử dụng sigcheck: Xác minh các module được ký bởi các nhà cung cấp đáng tin cậy bằng cách sử dụng công cụ signtool hoặc sigcheck của Microsoft.

3.2. Sử dụng YARA rule của ESET:

Bước 1: Tải và cài đặt Yara phiên bản mới nhất từ đường dẫn https://github.com/Virustotal/yara/releases

Bước 2: Tải xuống tệp yara rule của ESET từ đường dẫn https://github.com/eset/malware-ioc/blob/master/badiis/badiis.yar

Bước 3: chạy yara với tệp luật đã tải

4. Gỡ bỏ các IIS module độc hại: Sau khi thu thập mẫu nghi ngờ mã độc, có thể kiểm tra các mẫu trên Virustotal hoặc đối chiếu lại danh sách các module cần CỦA S thiết của trang web. Trong trường hợp kết quả là mã độc hoặc là module không sử dụng đến, tiến hành phối hợp với đơn vị chủ quản để xoá bỏ.

5. Giảm thiểu khả năng bị tấn công trên máy chủ IIS: Thường xuyên cập nhật bản và hệ điều hành và xem xét cẩn thận những dịch vụ nào được tiếp xúc với internet để giảm nguy cơ khai thác máy chủ.

Phòng An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao CATP Hà Nội khuyến nghị các quản trị trang thông tin điện tử của các cơ quan, tổ chức thường xuyên rà soát lại toàn bộ hệ thống website của mình, chú trọng rà soát các trang mã nguồn, cần chú ý đặc biệt đến những file mới được tạo hoặc có thời gian tạo khác biệt với phần lớn các file khác trong cùng thư mục. Đổi các mật khẩu quản trị định kỳ, mật khẩu truy cập cơ sở dữ liệu nếu đang để mật khẩu yếu. Nếu được có thể thực hiện đánh giá tổng thể an ninh mạng cho hệ thống, đồng thời triển khai các giải pháp giám sát tự động nhằm phát hiện ra các thay đổi bất thường, từ đó có hướng xử lý kịp thời.